Chứng chỉ SSL (Secure Sockets Layer) là phải có cho bất kỳ website thương mại điện tử hoặc các ứng dụng dựa trên dữ liệu. Bởi vì, hiện nay để chạy bất kỳ ứng dụng xã hội như Google hoặc Facebook, SSL/HTTPS URL là phải có được vị trí địa lý hoặc bất kỳ công cụ liên quan đến bản đồ. Thời gian gần đây, tôi đã thảo luận với việc cài đặt chứng chỉ SSL. Nhưng, tôi đã bỏ lỡ vài thiết lập cấu hình để có được đánh giá A + cho trang web. Xếp hạng A + giúp phê duyệt chuẩn cho trang web hoạt động trơn tru trên tất cả và bất kỳ nền tảng nào.

Công ty COMODO cung cấp chứng chỉ SSL khoảng 8,67$. Có một số nguyên tắc để đánh giá A + ngay cả sau khi bạn mua chứng chỉ. Rất ít cấu hình Apache và openssl đúng để đạt được A+. Làm theo hướng dẫn này để dễ dàng đánh giá A +.

Bước 1: Truy cập vào server và tạo tệp KEY

Ví dụ

root:/home# openssl genrsa -out domain.key 2048

>Generating RSA private key, 1024 bit long modulus

....++++++

............++++++

e is 65537 (0x10001)Bước 2: Tạo tệp chứng chỉ CRT máy chủ với domain.key.

Ví dụ

root:/home# openssl req -new -key domain.key -out domain.crt

Enter pass phrase for domain.key: Key Password

Country Name (2 letter code) [AU]:IN // Country Code

State or Province Name (full name) [Some-State]:Tamilnadu // State

Locality Name (eg, city) []:Chennai // City

Organization Name (eg, company) [Internet Widgits Pty Ltd]:9lessons

Organizational Unit Name (eg, section) []:software

Common Name (eg, YOUR name) []:www.domain.com //

Email Address []:admin@domain.com // Domain Verification

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:SSL Password // No special characters

An optional company name []:egglabsCOMODO Positive SSL

Sau khi đặt mua chứng chỉ SSL của bạn đã thành công. Tải xuống file domain.crt từ máy chủ của bạn và gửi nó tới nhà cung cấp SSL. Công ty cung cấp SSL ví dụ: COMODO sẽ gửi cho bạn thư xác minh tên miền đến admin@domain.com mà bạn chỉ định email trong tệp CRT.

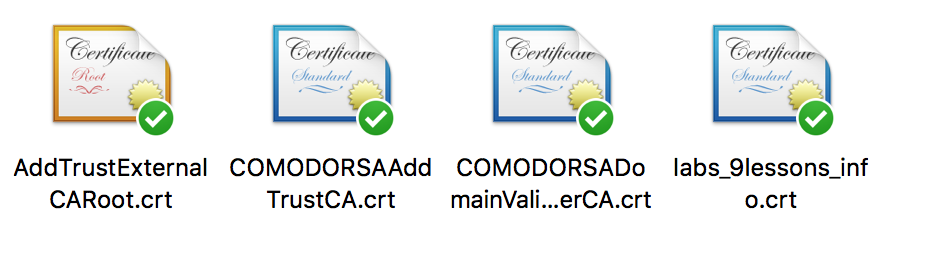

Tệp chứng chỉ COMODO

COMODO sẽ gửi cho bạn các tệp chứng chỉ sau.

- Giấy chứng nhận Root CA – AddTrustExternalCARoot.crt

- Chứng chỉ trung gian CA – COMODORSAAddTrustCA.crt

- Chứng chỉ trung gian CA – COMODORSADomainValidationSecureServerCA.crt

- Chứng chỉ PositiveSSL của bạn – www_example_com.crt (hoặc tên miền phụ bạn đã cung cấp cho họ)

Tạo một tập tin COMODO Bundle

Mở cửa sổ lệnh để tạo file, chú ý sắp xếp đúng thứ tự

Ví dụ

cat COMODORSADomainValidationSecureServerCA.crt COMODORSAAddTrustCA.crt AddTrustExternalCARoot.crt > ca-bundle.crtNếu bạn sử dụng Windows, hãy sử dụng notepad và sao chép tất cả các tệp này để tạo Bundle.

Openssl

Cố gắng sử dụng Openssl 1.0.2, các phiên bản thấp hơn có một số vấn đề dễ bị lỗi. Tôi đang sử dụng máy chủ XAMPP mới nhất.

Bước 3: Sao chép tất cả các tệp giấy chứng nhận

Sao chép tất cả các tệp giấy chứng nhận vào các thư mục SSL của XAMPP.

Ví dụ

root:/home# cp www_example_com.crt /opt/lampp/etc/ssl.crt/www_example_com.crt

root:/home# cp domain.key /opt/lampp/etc/ssl.key/domain.key

root:/home# cp ca-bundle.crt /opt/lampp/etc/ssl.crt/ca-bundle.crtBước 4: Chỉnh sửa httpd.conf

Bật phần mở rộng SSL trong tập tin cấu hình Apache chỉnh sửa vi /opt/lampp/etc/httpd.conf

Ví dụ

LoadModule ssl_module modules/mod_ssl.soBước 5: Sửa đổi tệp cấu hình SSL

Sửa đổi tệp cấu hình SSL vi /opt/lampp/etc/extra/httpd-ssl.conf

Ví dụ

<VirtualHost _default_:443>

# General setup for the virtual host

DocumentRoot "/opt/lampp/htdocs"

ServerName www.domain.com

ServerAdmin admin@domain.com

ErrorLog /opt/lampp/logs/error_log

TransferLog /opt/lampp/logs/access_log

# Server Certificate:

SSLCertificateFile /opt/lampp/etc/ssl.crt/www_example_com.crt

# Server Private Key:

SSLCertificateKeyFile /opt/lampp/etc/ssl.key/domain.key

# Certificate Authority (CA):

SSLCertificateChainFile /opt/lampp/etc/ssl.crt/ca-bundle.crt

</VirtualHost>

Trong cùng một tập tin, sao chép đoạn mã sau dòng Listen 443. Hãy chắc chắn rằng không trùng lặp các cấu hình này. Những cấu hình sẽ bảo vệ tấn công từ Poodle, lỗ hổng OpenSSL Padding Oracle, BEAST và Heartbleed ..

Ví dụ

Listen 443

SSLInsecureRenegotiation off

SSLProtocol All -SSLv2 -SSLv3

SSLCipherSuite ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES128:RSA+AESGCM!aNULL:!MD5:!DSS:!LOW:!MEDIUM

SSLHonorCipherOrder On

Header always set Strict-Transport-Security "max-age=63072000; includeSubDomains; preload"

Header always set X-Frame-Options DENY

Header always set X-Content-Type-Options nosniff

# Requires Apache >= 2.4

SSLCompression off

SSLUseStapling on

SSLStaplingCache "shmcb:logs/stapling-cache(150000)"

# Requires Apache >= 2.4.11

SSLSessionTickets OffBước 6 : Kích hoạt cổng 443

Kích hoạt cổng SSL cho máy chủ của bạn: 443